SLOUPEK IVANA ZELINKY

Kybernetičtí šťouralové, zvědavci, zloději a jiní „elementálové“

Až doposud jsme mluvili o různých technických aspektech kybernetické bezpečnosti, a tak nějak nám nezůstalo místo pro samotného člověka, který je středobodem všech těchto aktivit. Rovněž je ale také jejich nejslabším místem.

Autor: Ivan Zelinka, odborník na kyberbezpečnost a umělou inteligenci

Profesor na Fakultě elektrotechniky a informatiky VŠB TU v Ostravě a senior researcher ve skupině Big Data v IT4Innovations v Národním superpočítačovém centru.

Dnes si ukážeme pár příkladů ze života, abychom si uvědomili, jak velmi jednoduše lze někdy provést útok, špionáž a jinou nekalou činnost. Někdy k tomu není ani potřeba velkých znalostí, ale spíše zdravého rozumu a kreativního myšlení. Pojďme se podívat na první případ, který nazveme třeba „Dva kolegové“.

„Dva kolegové“

Tento případ v sobě spojuje průnik do cizího počítače a špionáž. Zní to sice nadneseně, ale z hlediska konaných aktivit jde přesně o tyhle dvě činnosti. Pozoruhodné je, že tento případ se stal v první polovině 90. let, tedy v době, kdy internet ještě nebyl pořádně rozšířen a většina organizací, včetně té, v níž oba aktéři pracovali, používala přinejlepším modemy (to byly takové komunikační krabičky z digitálního pravěku, které po sobě navzájem chrlily po telefonních linkách nuly a jedničky). Nazvěme je třeba Kolega A a Kolega B.

Kolega B byl technicky založený a zabýval se nízko úrovňovým programováním v Assembleru s tím, že experimentoval mimo jiné s virovým kódem vlastního původu. Mimo to programoval v jazyce C a FoxPro a stejně jako další dva kolegové se staral o chod organizace, ve které pracovali.

Jednoho dne Kolega B zjistil, že mu někdo chodí do počítače a to díky programu, který zapisoval činnost na klávesnici. A jednoho dne ráno našel záznam o činnosti z předchozího odpoledne, tedy z doby, kdy v práci nebyl. Bylo jasné, že někdo navštěvuje jeho počítač. Podezření padlo na Kolegu A a otázkou bylo, co všechno z počítače Kolegy B zcizil.

Jak už bylo řečeno, v té době nebyl internet v té podobě, jak ho známe dnes. Byly jen modemy a ty byly velmi pomalé. Takže dostat se do vzdáleného počítače, například do domácího počítače Kolegy A touto cestou, bylo nemožné. A bylo jasné, že pokud kolega A něco zcizil, tak to nebude uložené ve firemním počítači, ale zcela jistě v jeho domácím počítači. Problém tedy zněl - jak se dostat do domácího počítače Kolegy A bez fyzické přítomnosti a zjistit, zda se tam nachází něco z práce Kolegy B.

Kolega B tedy naplánoval operaci „průnik“ s programem, který nazvěme třeba 007. Tato operace byla založena na faktu, že jak v dané organizaci, tak v domácím prostředí všichni tito „ajťáci“ používali stejné počítače. Ty měly výměnné harddisky, na kterých si nosili práci a data domů. Z dnešního hlediska je to velký bezpečnostní problém.

Komunikační kanál byl tedy harddisk Kolegy A. Kolega B sestrojil program 007, který nahrál do firemního počítače Kolegy A v práci a čekal na spuštění počítače. Po příchodu Kolegy A a aktivaci jeho počítače se 007 spustil, osahal prostředí a zjistil, že síťové disky jsou dostupné - tedy 007 je v pracovním prostředí. Zároveň zjistil, že černá schránka, kde měly být uloženy informace o obsahu domácího počítače A je prázdná (úkol nebyl splněn). Takže se program 007 překopíroval na přenosný disk k programu FoxPro, který byl každý den používán, předal řízení systému a dál nedělal nic.

Po skončení pracovní doby Kolega A vytáhl harddisk, v tomto případě již s naším špionážním softwarem 007, přišel domů, zasunul disk do počítače a spustil FoxPro. Při spuštění počítače došlo zároveň ke spuštění 007, který si osahal prostředí, zjistil, že není v práci, neboť nejsou přítomny síťové disky a dále zjistil, že černá schránka je prázdná, tudíž úkol nebyl splněn. Začal tedy skenovat disky domácího počítače a veškeré informace ukládal do černé schránky. Po skončení práce předal řízení FoxPro, který pak normálně pokračoval v práci. Suma sumárum, šlo jen o několik sekund při startu tohoto databázového programu, tudíž tato aktivita zůstala nepovšimnuta.

Druhý den, když se Kolega A vrátil zpět do práce, zasunul harddisk do firemního stroje a spustil opět FoxPro. Tím se aktivoval 007, který si „očichal“ prostředí, zjistil, že se nachází v síti, a že černá schránka je plná. Přesunul tedy obsah černé schránky na firemní síť, dal Kolegovi B znamení, že informace jsou dostupné a pak sám sebe smazal.

Kolega A dodnes netuší, že vlastně pomocí přenosového média dopomohl k exportu informací o stavu svého počítače mimo svůj domov. Navzdory faktu, že nebyl žádný internet ani modem. Nutno podotknout, že Kolega B nepodnikal žádné další kroky, i když mohl například zajistit zformátování harddisku Kolegy A. Nic z toho neudělal. Konec konců, stačilo mu vědomí, že to dokázal.

Překreslování děr a hesla na tahácích

Už z těchto příkladů je vidět, že k tomu, aby se člověk dostal do cizího počítače, je důležité mít spíše představivost a schopnost kreativně tvořit. A samozřejmě znalosti. Výše zmíněný případ je nejstarší případ z českých zemí z dob digitálního pravěku, o kterém stálo za to se zmínit. Opomineme-li ovšem zcizování programů z děrných pásek prostřednictvím překreslování děr (skutečně se stalo). Vzhledem k tomu, že díra na pásce je vlastně nic, bylo zcizováno nic, paradoxně o velké hodnotě.

Podíváme-li se na další příklady, je nutno říct, že k takovýmto husarským kouskům mnohdy napomáhá i nedbalost uživatelů při ochraně informací, které potom mohou být použity k případnému útoku či špionáži.

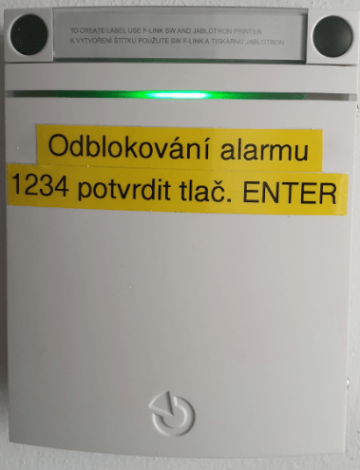

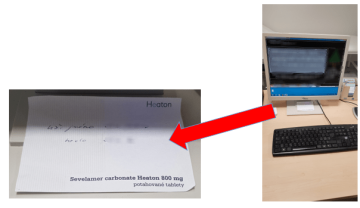

Lze demonstrovat na dvou přiložených obrázcích, které zachycují jednak papírek se jménem a heslem přímo u monitoru počítače ve veřejně přístupné místnosti v poměrně důležité organizaci, a rovněž tak instrukce, jak vypnout alarm budovy pro všechny zaměstnance (a samozřejmě i pro narušitele, jak laskavé…). Tak to je realita dnešních dnů. Když se nad těmito obrázky zamyslím, nevím, jestli se smát nebo plakat. Nicméně tyto obrázky jsou reálné a odrážejí stav dnešního přístupu ke kybernetické bezpečnosti a bezpečnosti obecně.

Laik se diví, odborník žasne aneb co dokáží děti

Další případ pochází z gymnázia v ČR. Hlavními aktéry jsou žáci v rozmezí 12 až 13 let. Prostředí, o kterém se budeme bavit, se týká několika počítačových učeben se zhruba padesátkou počítačů s tím, že lektoři používají pro práci z domu deset notebooků a data jsou uložená na centrálním serveru této organizace. Co se týká vlastní ochrany, na první pohled vypadá velmi pěkně. Uživatelé mají nastavené účty s různými právy, právo instalovat má pouze správce a administrátor a každý počítač je chráněn antivirovým nástrojem. Akce uživatelů jsou logovány. Dohled provádí odborná IT firma, která jeho honorována celkem příjemnou měsíční částkou. Na první pohled by to vypadalo, že zde je všechno v pořádku, a že vše je zabezpečeno tak, jak má být.

Nicméně lektoři si začínají stěžovat na podivné chování počítačů: ze soukromých složek na serveru mizí připravené lekce, testy a domácí úkoly, na některých počítačích se nedá pracovat, protože jsou prapodivně zpomalené a server je neustále plný a správci jej musí promazávat. Samotný šerif (ředitel) si stěžuje, že se mu navíc počítač sám odpojuje. Při práci z domu se často stává, že je uživatel odhlášen ze systému.

Když tyto problémy přerostly únosnou mez, provedlo se hlubší šetření a zjistilo se, že skupina tří žáků ve věku 12 až 13 let, tedy vlastně malé děti, si zakoupila takzvaný hardwarový keylogger, který následně použili pro získání přihlašovacích údajů správců. Jedná se vlastně o jakýsi USB klíč, který dokáže monitorovat logování. Jeho cena je řádově jednotky až desítky dolarů a dá se koupit na AliExpressu. Takže malé děti se s pomocí jednoduchého hardwarového triku dostaly do relativně slušně chráněného počítačového systému jejich vlastního gymnázia.

Důvěřuj, ale prověřuj

Další případ, o kterém bych se rád zmínil, se stal v malé soukromé firmičce o třech zaměstnancích, kde každý má své vlastní PC. Tyto počítače jsou propojeny jednoduchou sítí s tím, že obchodní zástupci cestují po světě, ale bez notebooku. Partneři této firmičky pochází z Ruska, Ukrajiny a Číny, což ale samozřejmě nemusí vůbec nic znamenat. Co se týká vlastního zabezpečení, účty mají nastaveny administrátorská práva, v počítačích běží systém Windows XP a ochraňuje je velmi archaický antivirový program. Další slabinou je, že router je ponechán v továrním nastavení a byla pouze zřízena síť wi-fi chráněná heslem. O samotné počítače se stará náctiletý syn jednoho z těchto zaměstnanců.

Co se tedy stalo? Jeden z obchodních zástupců dostal email o změně bankovního spojení stálých dodavatelů a poté přišla zálohová faktura. Na velikou sumu. Firma očekávanou fakturu proplácí, a ještě pro jistotu kontroluje, zda faktura již obsahuje nové číslo účtu. Další den opět přichází zálohová faktura, tentokrát ale se starým číslem účtu. Po telefonu se nakonec zjišťuje, že zaplacená zálohová faktura na nový účet nepatří standardním dodavatelům. Celou záležitost samozřejmě šetřila Policie ČR, která případ po šesti měsících odkládá z jednoduchého důvodu – odeslané peníze jsou přeposílány mezi zeměmi, které nejsou pružné a ochotné ve smyslu mezinárodní spolupráce. Podle informací, které se podařilo zjistit, patří konečný účet údajně těžce postižené osobě z Albánie. Což je zcela určitě fake.

Zřejmě, a to s velkou pravděpodobností, došlo k zachycení emailové komunikace mezi dodavatelem a objednatelem, což následně vedlo k podvržení oné faktury. Je asi zbytečné dodávat, že firma své peníze již nikdy neviděla.

Nebezpečí vzdáleného přístupu

Poslední případ, který si ukážeme, by se mohl nazvat případ zálohy dat. Týká se středně velké firmy o několika desítkách zaměstnanců, jejíž obchodní zástupci cestují po celém světě, a to zejména do zemí Jižní Ameriky. Logicky využívají pro svou práci notebooky a připojují se do firmy na vzdálenou plochu. Tam zadávají objednávky a nákupy do systému. Co se týká vlastní ochrany, vypadá opět velmi pěkně. Uživatelé mají nastavené účty s různými právy, je použit aktuální antivirus, data jsou na serveru, který je chráněn aktuální verzí antivirového nástroje a zálohy dat jsou umístěny též na serveru. Tento server je také využit pro uložení dat účetních programů. Na to vše všechno dohlíží pracovník, který je placen přes DPP neskutečně velkou sumou 3000 korun měsíčně .

Jednoho krásného rána se zjišťuje, že systém neobsahuje žádná data a nepomůže ani přivolaný IT technik, který předpokládá chybu sítě. Následně je zjištěno, že na severu nejsou vůbec žádná data. Prostě zmizela. IT technik provádí vlastní šetření incidentu, čímž nevratně poškozuje případné stopy (což je první chyba při kybernetickém incidentu). Poté jsou přivoláni zástupci antivirové společnosti, kteří po několikadenním vyšetřování nacházejí trojského koně, který vše smazal (riziko zálohy dat pouze na jedno místo) a data už nelze obnovit. Jediná data, která existují, jsou pouze v papírové formě v archivu a odhadovaná doba jejich obnovení přepisem vychází na cca 6 měsíců. K průniku do serveru a ztrátě dat došlo pravděpodobně prostřednictvím zachycení přihlašovacích údajů některého z obchodních cestujících přes vzdálenou plochu a to jenom proto, že tato firma nevyužívala pro vzdálené připojení VPN.

Co říci závěrem …

Z těchto krátkých ukázek je jasně vidět, že množina případových studií, ukazujících různé typy kybernetických útoků a zneužití přístupu, je velmi bohatá, nicméně má společného jmenovatele – člověka, který většinou udělá zneužitelnou chybu. Tím bych dnešní povídání uzavřel a dovolil bych si malou poznámku o přístupu společností ke kybernetické bezpečnosti a její důležitosti. Do toho patří i plat odborníků, kteří by měli zajišťovat bezpečnost ve firmách. Stále ještě se na ně hledí jako na nějakou druhořadou sortu pracovníků, kteří nejsou tak důležití, jak by správně měli být chápáni.

Proto si na závěr položte otázku - jak cenná jsou má data? Jak velké finanční ztráty budu mít, když moje firma bude stát byť jeden den? Není to jenom o tom, že přijdete o pár zakázek. Je to o všem, co se točí kolem chodu firmy. Náklady na energie, náklady na nájem, náklady na mzdy – to vše jde okamžitě do ztrát. Tomu všemu by se dalo předejít, kdyby firmy začaly rozumným způsobem dbát na své zabezpečení a zároveň relevantně platit pracovníky, kteří rozumí kybernetické bezpečnosti, a kteří je před takovými incidenty umí ochránit.