SLOUPEK IVANA ZELINKY

Kybernetický prostor – nástrahy, úskalí a hrozby

V poslední době často slýcháváme výrazy jako kybernetický prostor, kybernetický útok, útok hackerů a mnohé další varianty těchto výrazů. Mnohé z nich se začínají pomalu stávat standardním výrazivem běžného člověka, aniž by bylo plně porozuměno tomu, co se za slovy ve skutečnosti skrývá.

Autor: Ivan Zelinka, odborník na kyberbezpečnost a umělou inteligenci

Profesor na Fakultě elektrotechniky a informatiky VŠB TU v Ostravě a senior researcher ve skupině Big Data v IT4Innovations v Národním superpočítačovém centru.

V tomto díle našeho sloupku se seznámíme se skutečným významem těchto výrazů, jak je lze chápat, jak je lze rovněž mylně interpretovat, ale také si hlavně řekneme a naznačíme, co je to kyberprostor a kde vůbec lze získat informace o tom, co se v něm právě děje.

Co je to vlastně kyberprostor?

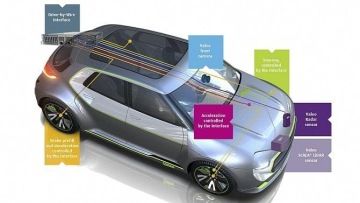

Pojďme se nejprve podívat na kyberprostor. Pod tímto pojmem můžeme rozumět množinu všech technologických zařízení, která jsou navzájem propojena vhodným komunikačním médiem, jako je bezdrátové připojení či připojení optickým kabelem. Kyberprostor je tedy virtuálním prostorem technologických zařízení. Do něj spadají jak velké počítačové systémy, servery, směrovače či superpočítače, tak koncová zařízení jako jsou chytré hodinky, tablety, telefony a další zařízení, která používají pro svou činnost mikročipy. Vstupem do takového kyberprostoru je tedy jakékoliv připojení k internetu, pro běžného smrtelníka je to hlavně WiFi.

Abychom vstoupili do kyberprostoru, musíme se k němu nejprve připojit a pomocí tohoto připojení se automaticky stáváme jeho součástí. Protože nic není dokonalé a všechno má své nedostatky, je jasné, že s rostoucím počtem zařízení připojených do kyberprostoru a rostoucím počtem standardních a neproškolených uživatelů, roste i naše zranitelnost. Samotná technologická zařízení jsou velmi dobře vyvinutá a sama o sobě by fungovala zřejmě velmi dobře. To, co je problémem, je člověk a jeho chování v tomto kyberprostoru.

Bezpečí v kyberprostoru je iluze aneb nedůvěra na prvním místě

Obyčejný člověk, který nemá zkušenosti s kyberprostorem, jeho vlastnostmi a specifiky, do něj v podstatě přenáší vzorce chování z reálného světa, ve kterém žijeme. Co to znamená? Vezměme si jako příklad lidi v různých sociálních sítích, kteří vytváří skupiny a v nich si sdělují informace. Povídají si o tom, kdy pojedou na dovolenou, jak velké je jejich dítě (mnohdy s fotkou polonahého mimina) v domnění, že jsou v bezpečí, protože jsou přece v uzavřené skupině, jen se svými přáteli. Problém je v tom, že v tomto virtuálním prostředí nemusí být nutně přítelem každý, kdo se tak tváří.

Přirovnáme-li to ke klasickému životnímu prostoru člověka, je to stejné, jako když jste se skupinou lidí někde například v parku, vykládáte si spolu a myslíte si, že všichni okolo vás jsou vaši známí. Nicméně toto nemusí být pravdou, protože někteří z nich mohou mít masku známého, což v kyberprostoru znamená, že se vlastně maskují za někoho, komu důvěřujete. Rovněž lze do takovéto skupiny vstoupit určitým způsobem jako důvěryhodná osoba a pak poslouchat celou konverzaci.

Zveřejňování informací citlivého charakteru bych přirovnal ke stejné situaci jako když obyvatelé pavlačového domu vyjdou na pavlač a začnou nahlas vykřikovat to, co píší do různých sociálních sítí. Pak to slyší všichni, kdo jsou součástí tohoto pavlačového domu, ale i ti, kteří přijdou z ulice, a tváří se jako součást obyvatel domu.

To je jen nepatrná ukázka toho, jak může být škodlivé přenášet automaticky naše zaběhlé vzorce chování do kybernetického prostoru. Toho pak využívají mnozí útočníci formou takzvaného sociálního inženýrství různými, velmi sofistikovanými způsoby založenými na psychologii a získávají od lidí potřebné informace, pomocí kterých pak mohou zaútočit.

Kyberprostor je jako středověká krajina

Abych lépe osvětlil úskalí plynoucí z našeho pohybu v kybernetickém prostoru, dovolil bych si opět využít analogie. Kyberprostor si lze představit jako středověkou krajinu, která se skládá z nechráněných vesnic, opevněných hradišť, menších hrádků a hradů a nakonec z velkých královských měst, která byla velmi dobře opevněna a střežena. Tato sídla jsou propojena sítí různých cest s různou kvalitou ochrany - od pěšinek v lesích, které nechránil nikdo, až po královské cesty, které měly v principu statut nedotknutelnosti a byly rozhodně lépe chráněné než ony zmíněné pěšinky v lese.

Jinými slovy - kyberprostor se skládá z mnoha zařízení, které jsou mnohdy velmi špatně chráněná, ať už je to tablet, počítač či telefon. To jsou ony vesnice v naší analogii. Dále jsou zde přítomny lépe chráněné počítače a systémy, řekněme menších či středních firem, které se starají o bezpečnost vážným způsobem, a to by se dalo přirovnat k oněm hradům a městům. A nakonec jsou to systémy, které spadají do oblasti obrany státu a strategické systémy, které patří například policii a podobným útvarům. A to jsou ona královská města, která jsou střežená velmi dobře.

To, jak se uživatel pohybuje v kyberprostoru a co navštíví vlastně charakterizuje síť cest, které v tomto kyberprostoru vedou. Pokud si nedáváme pozor, můžeme velmi lehce sejít z královské cesty na nějakou pěšinku, která nás zavede do lesa mezi loupežníky a jiné podivné elementy. Proto je extrémně důležité rozumět tomu, co je kyberprostor, jak se v něm chovat, jak být opatrný a v podstatě svým způsobem být i trochu nedůvěřivý k tomu, co neznáme a nemáme ověřeno.

Kyber-války

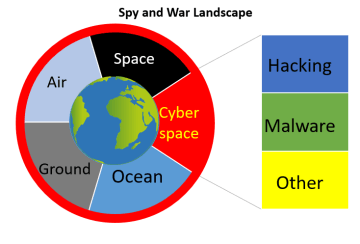

Když se podíváme na kybernetický prostor coby místo možných konfliktů a antagonistických aktivit, pak už se dostáváme do oblasti válečnictví a kriminality jako takové. Jak už jsem říkal, jde o virtuální prostředí. Kybernetický prostor vznikl ve stejnou chvíli, kdy vznikl internet a vše se propojilo digitálními komunikacemi a jak je vidět na obrázku, kyberprostor je všude.

Je tvořen jakýmikoliv zařízeními, které se podílejí na komunikaci a zpracování dat neboli mají v sobě procesorovou jednotku. A ty se dnes nachází prakticky ve všem. Ve vesmírných lodích, v letadlech, u pozemních jednotek... Takže kybernetický prostor, pokud bychom si ho chtěli lokalizovat geograficky, je všude okolo nás, ve všech úrovních. A každý má do něj přístup. Na zbraň potřebujete zbrojní pas, na automobil řidičské oprávnění, na vstup do kyberprostoru nic…. V kyberprostoru prostě musíme počítat s hrozbou neustále.

Čímž se dostáváme k útokům. V médiích jsou velmi často používány výrazy typu malware útočí, stal se kybernetický útok a podobně. Nutno říct, že tyto výrazy používají media relativně dobře, nicméně jsou případy, kdy to není tak úplně pravda. Opět bych si dovolil přirovnání. Když jedeme po silnici a vběhne nám pod kola auta nějaké zvíře, není to útok, ale nehoda. Neboli pokud jsme v kybernetickém prostoru, ve kterém se pohybují statisíce vzorků různých typů malware a potkají se s naším počítačem, který není dobře zabezpečen, pak dojde k nehodě. Tedy nejde o útok, ale spíš o chybu toho, kdo používá dané zařízení, které měl špatně zabezpečené.

Vrátíme-li se k našemu příkladu s lesem, řidič nedával pozor a svou chybou neboli špatným používáním automobilu způsobil prostě nehodu. Něco jiného je, když někdo vycvičí zvíře a pošle ho proti nám tak, aby pod auto vběhlo. Pak je to útok. Jinými slovy, s incidenty s našimi koncovými zařízeními typu telefon, tablet či počítač se v kyberprostoru musí počítat a denně jsou to statisíce případů, které jsou automaticky odkloněny ochrannými softwary proti škodlivému malwaru. A většinou se o útoky nejedná.

Celkem dobrou základní představu o množství incidentů dávají graficky pěkně vizualizované online mapy přístupné na adrese https://norse-corp.com/map/ . Po jejich zhlédnutí si návštěvník uvědomí, jak intenzivní je množina konfliktů v kyberprostoru.

Vektor útoku

Co se týká vlastních hackerských útoků, tam už se samozřejmě jedná se o promyšlenou akci, která se skládá z celkem šesti kroků: někdy se také mluví o takzvaném vektoru útoku. V prvním kroku, v první fázi vektoru útoku nastává průzkum. Znamená to, že útočník musí nejprve zjistit veškeré informace o případné oběti s cílem najít slabiny, které se pak využijí při samotném útoku. Je to stejné, jako když vojáci před útokem dělají průzkum krajiny a zjišťují slabá a silná místa nepřítele. Na základě zjištěných slabin se poté provádí vyzbrojení. To znamená volbu vhodného software a vhodných postupů k tomu, aby se útočník dostal do tábora nepřítele, neboli do jeho počítače. Poté následuje vstup, pokud možno nezaznamenatelný, do zařízení protivníka neboli oběti a instalace vhodného software. Ten nám pak umožní například získat administrátorská práva k danému počítači tak, aby mohl být využit v dalších aktivitách.

V tomto okamžiku má útočník de facto připraveno všechno k tomu, aby mohl kdykoliv převzít řízení tohoto stroje a přinutit jej k aktivitám, které jsou vyloženě trestního charakteru. Například útok na někoho dalšího. Jinými slovy, útočníci mohou využívat váš počítač k tomu, aby mohli škodit dalším lidem a zároveň, a to je důležité, se také maskují. To ztěžuje jejich dopadení a v první fázi vyšetřování se do kontaktu s policií dostáváte i vy a váš počítač, který byl takto zneužit. Jinými slovy, útok nemusí nutně znamenat to, že někdo poškodí váš počítač, ale také to, že jej zneužije k dalším útokům.

Já sám znám několik takových případů, kdy mé kolegy v 90. letech kontaktovala FBI s dotazem, proč provádí útoky na jejich servery (stáli za tím rumunští hackeři). To byla samozřejmě jen ukázka toho, co je hackerský útok a jak může principiálně probíhat.

Malware, vyděračský ransomware a jejich cíle

V minulé části jsme se bavili o malware, lidově řečeno o počítačových virech, které mohou být též využity k útokům. Musíme si uvědomit, že počítačové viry jsou stvořeny pro to, aby se rozmnožovaly a prováděly škody. A to buď nahodile (incident, ne útok), anebo úmyslně. Jejich cílem je napadnout konkrétní skupinu počítačů, kde může dále docházet ke krádeži dat, k zašifrování disků pomocí ransomware (což je specifický typ počítačového viru) a následnému vydírání, získání výpalného a mnoha dalším aktivitám.

Rovněž se dají využít i ke kybernetickým útokům na vojenské cíle, ale o tom si řekneme příště. Zároveň si naznačíme, jakými způsoby se může útočník schovat a zamést stopy a jaké prostředky k tomu využívá tak, aby jeho zpětné odhalení bylo, pokud možno, nemožné.

Také si povíme, co v sobě obnáší vyšetřování takového incidentu a ukážeme si, jak moc je mylná představa veřejnosti, že stačí pouze vypnout a zapnout napadený počítač a druhý den už může vše fungovat. Tak jako tomu bylo třeba v případě olomouckého magistrátu, kdy se veřejnost pohoršovala nad tím, jak dlouho to trvalo, než se služby magistrátu znovu dostaly do normálu. To vše plyne z toho, že občan nemá ponětí o tom, jak složité procesy se odehrávají při vyšetřování útoku a co vše je potřeba zajistit. Ale to až příště.